Hace ya cosa de un par de años que se comentó la posibilidad de que alguien hubiera conseguido comprometer el dispositivo móvil de Jezz Bezos (fundador y CEO de Amazon hasta, curiosamente, el mes pasado), y presumiblemente se hiciera con una serie de fotos y mensajes privados que el bueno de Jezz había compartido con la por aquel entonces amante.

¿La razón? El propio Bezos informó públicamente que había sido extorsionado (EN) en un artículo de Medium, y que de hecho se había negado a pagar para que esa información no saliera en los medios (cosa que acabó pasando).

La cuestión es que a principios del año pasado, de la mano de la firma de seguridad FTI Consulting, supimos qué podría haber pasado.

Por aquí tienes el informe completo (EN/PDF), y paso a resumir (ES) los puntos más importantes:

Ejemplo de ataque dirigido: el caso del espionaje a Jezz Bezos

Todo se remonta, según FTI Consulting, al 4 de abril de 2018. Ese día Jeff Bezos coincidió con el príncipe saudí MBS en una cena en Los Ángeles. Allí se intercambiaron los teléfonos y en los días siguientes se enviaron varios mensajes por WhatsApp saludándose. Unas semanas más tarde, desde la cuenta de MBS, se envió un inocente vídeo con la bandera de Suecia y Arabia Saudí. Un vídeo cifrado con un peso de 4.22 MB que fue enviado sin previo aviso ni explicación.

Al estar cifrado, la firma de seguridad indica que es virtualmente imposible saber si ese vídeo contenía algún código malicioso. Como apunta Alex Stamos (EN), profesor en la Universidad de Stanford, este es un «comportamiento esperado de WhatsApp» y si la firma FTI no tiene la capacidad de análisis suficiente, quizás «deberían preguntar a Facebook o Apple para descifrar el archivo y ayudar a la investigación».

No se especifica si Jeff Bezos llegó a abrir el supuesto vídeo. Tampoco se conoce quién fue el autor de ese mensaje, pues pese a que la cuenta fuera del príncipe saudí podría haber sido enviado por otra persona.

El análisis concluye que el archivo de WhatsApp ocupaba ligeramente más que el vídeo en sí mismo, y más importante, el envío de datos transmitidos por el móvil de Bezos se incrementó a partir de entonces en aproximadamente un 29.000%.

430 KB de datos era la cantidad enviada diariamente desde el móvil de Bezos. Pero después de recibir el archivo aumentó hasta los 126MB y mantuvo una media de 101MB al día durante los meses posteriores, con picos de hasta 4,6GB. Una cantidad inusualmente superior a la media habitual en los usuarios de iPhone.

Según la firma, el móvil de Bezos fue comprometido, previsiblemente, a través de herramientas proporcionadas por Saud al Qahtani, presidente de la Federación Saudí de Ciberseguridad y amigo íntimo del príncipe heredero saudí Mohamed bin Salman (MBS).

Al Qahtani adquirió el 20% de la compañía Hacking Team, desarrolladora de programas para el espionaje corporativo y gubernamental. Y entre sus trabajos, en 2015 se filtró en Wikileaks (ES) que preguntaron cómo infectar dispositivos a través del envío de vídeos de WhatsApp. Esta relación y filtración es lo que ha llevado a la firma de seguridad a pensar que probablemente ese vídeo sea el origen del hackeo.

Y es más, un mes después del asesinato del periodista Jamal Khashoggi, Bezos recibió otro mensaje desde la cuenta de MBS. En esta ocasión era la de una mujer, con un mensaje de «Discutir con una mujer es como leer un acuerdo de licencia de software. Al final tienes que ignorarlo todo y clicar ‘de acuerdo». Se trata de un mensaje bastante sospechoso, pues en esa época Jeff Bezos se encontraba inmerso en su proceso de divorcio y la imagen recuerda a Lauren Sanchez, amante con la que mantenía una relación pero que no se había hecho público por aquel entonces.

Estas evidencias han llevado a expertos de las Naciones Unidades (ES) a considerar que la Monarquía Saudí está implicada en la vigilancia a Jeff Bezos.

Lo que no está aún claro es qué tipo de spyware se ha utilizado, pero todo apunta que podría ser Pegasus, de la NSO, o el propio Galileo de Hacking Team.

Software comercial que hoy en día están utilizando muchos países para espiarse entre ellos.

Pero claro, justo el iPhone X que utilizaba por aquel entonces Bezos ya había recibido los parches de iOS 9.3.5, que corregían tres vulnerabilidades que eran las que aprovechaba Pegasus. Lo que hace pensar que:

- O bien se utilizó alguna versión retocada del software.

- O bien la firma israelí tiene algún que otro 0-day que todavía no se ha descubierto.

Un ejemplo de guión de lo jodidos que estamos frente a grandes organizaciones con el poder y los recursos suficientes para causar el mal…

Y de cómo al final nos enteramos a toro pasado, después de que durante meses o años el daño ya se haya hecho. Sea individualmente, como es este caso, sea masivamente, como ha ocurrido con el espionaje de la NSA o el más reciente de Cambridge Analytica.

¿Me puede pasar esto a mi?

Afortunadamente, las posibilidades de que algo como esto te acaben pasando a ti o a un servidor son muy pero que muy bajas. Casi nulas.

Ninguno de los dos somos una de las personas más ricas del mundo. Tampoco somos presidentes de un país, u ostentamos un cargo de responsabilidad muy alto en alguna organización nacional o internacional importantísima.

Este tipo de ataques como el que a todas luces acabó con el matrimonio de Jezz Bezos, son muy, pero que muy costosos de implementar. Hablamos de ataques dirigidos, es decir, una tipología de ataques que requiere proactivamente que el atacante diseñe el arma cibernética específicamente para infectar al dispositivo de la víctima.

Por contra, la amplia mayoría de ataques a los que estamos expuestos en nuestro día a día son ataques automáticos y masivos. Ataques que no tienen como finalidad «espiarte a ti en particular», sino infectar cuantos más dispositivos posibles, probablemente para poder monetizarlos de alguna manera (o extorsionarte como ocurrió con Bezos para no liberar información sensible, o que tu dispositivo sirva de enlace para atacar otros objetivos, o que…).

Y fíjate que aún con todo, el ataque que infectó el dispositivo de Bezos, presuntamente, requería que la víctima abriese un vídeo enviado por un servicio de mensajería. Es decir, que requería que la víctima proactivamente hiciese algo.

Aquí está el quid de la cuestión.

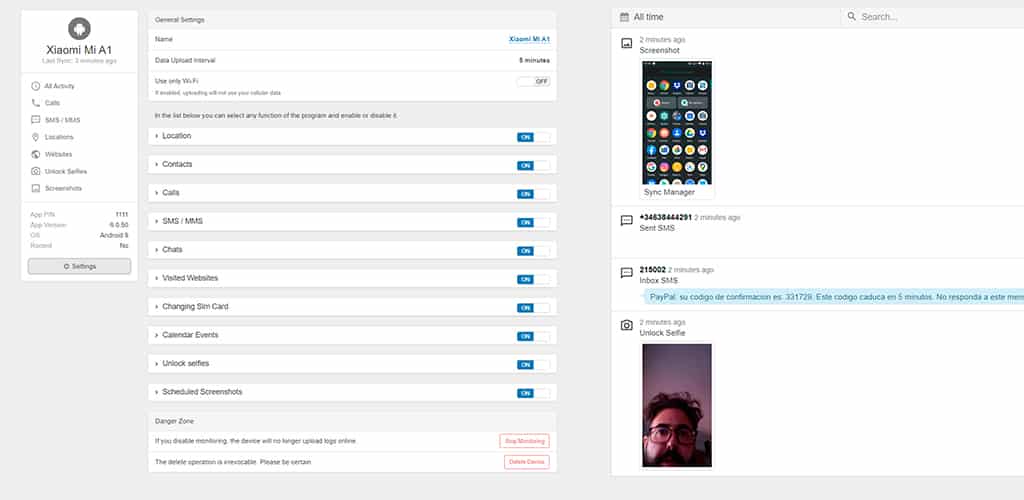

Hace unos meses analicé una herramienta de espionaje que a diferencia de las citadas de la NSO, no cuesta varios millones de dólares, sino una suscripción de apenas unos dólares al mes.

Se vende, como muchas de estas herramientas, como una suite de «Tracking mobile» destinada a ser usada para control parental y si eso para control corporativo.

La realidad es que seguramente la amplia mayoría de clientes particulares la utilicen con fines delictivos (espiar a su pareja, espiar a un amigo…).

En aquel análisis, mi objetivo principal era conocer el Estado del Arte en materia de herramientas de espionaje varios años después de otro análisis que hice en su día a otra de estas herramientas.

El programa ofrecía:

- Grabar mensajes de texto;

- Controlar el historial de llamadas;

- Rastrear ubicaciones;

- Ayudar a proteger el dispositivo objeto del seguimiento;

- Grabar videos y archivos de audio;

- Tomar fotos desde la cámara;

- Verificar la actividad en internet;

- Mirar calendarios y contactos;

- Hacer una copia de toda la información importante.

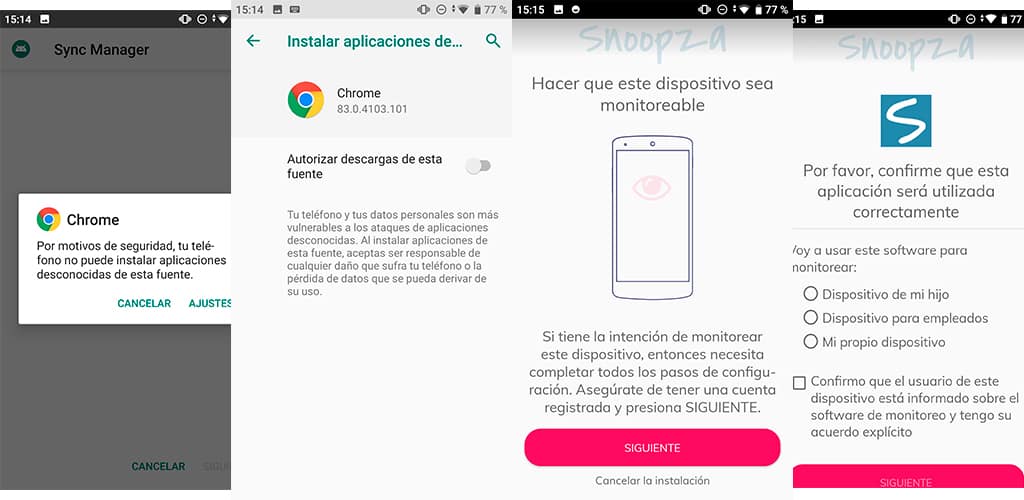

Pero, y aquí viene lo bueno, para poder acceder a toda esta información, era necesario previamente hacer una serie de acciones en el dispositivo (hasta 7 configuraciones distintas) para preparar un Android con una versión del sistema operativo actual para que pudiese operar con normalidad.

Como comentaba en el análisis:

[…] He tardado alrededor de 7 minutos en instalar la aplicación. 7 minutos que sí o sí tenía que tener el dispositivo objetivo conmigo.

Esto supone un aumento de varios minutos frente a la situación que teníamos hace unos años. Ahora, con todos los controles de seguridad que implementa Android, es necesario hacer muchos más pasos para algo que antes se hacía prácticamente dándole a instalar y aceptando de forma seguida muchos permisos.

Y no solo eso. En iOS (es decir, en los iPhone) la herramienta directamente no puede instalarse a no ser que podamos jailbreakear el dispositivo. Algo que, nuevamente, no resulta sencillo de hacer, y menos aún en remoto, sin acceso físico al terminal.

Así que en efecto posible es que alguien consiga espiarte, pero resulta tan difícil de implementar que en la práctica solo alguien con conocimientos más o menos avanzados podría hacerlo. Y eso suponiendo que sea una persona que conozcas y que tenga la capacidad de robarte el teléfono durante probablemente más de 10 minutos (recalco que las configuración de Android necesaria es de todo menos sencilla) y utilizarlo sin que tú te des cuenta.

Para colmo, una vez conseguido infectar el dispositivo, no resultará para nada sencillo mantenerlo funcionando durante muchos meses.

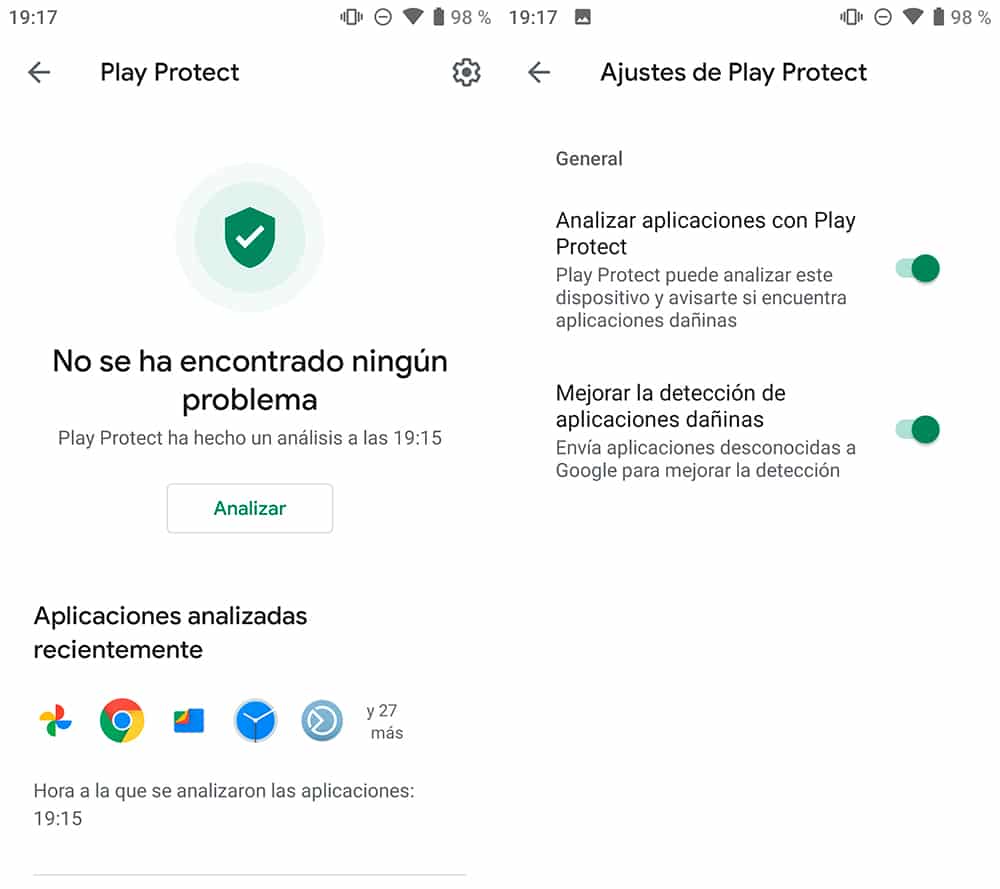

Constantemente los sistemas operativos se van actualizando, siendo cada vez más precisos a la hora de identificar potenciales ataques y cortando de raíz los vectores.

En aquella pieza explicaba cómo Play Protect, que es la herramienta de Android diseñada para identificar potenciales riesgos, no había identificado el spyware en los tres o cuatro días que lo tuve activo. Sin embargo, probablemente era cuestión de tiempo que lo hiciese, a sabiendas de que una herramienta de estas necesita estar continuamente enviando y recibiendo datos, y que esto a fin de cuentas es algo que a nivel puramente técnico acabará llamando la atención del antivirus.

El negocio de estafar a los cotillas

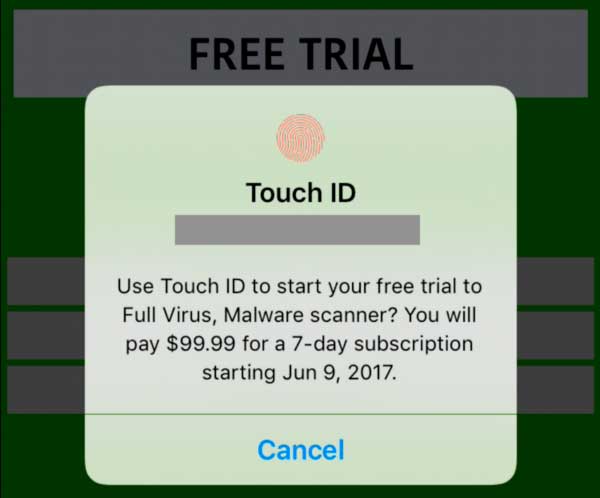

Pero claro, los desarrolladores detrás de estas herramientas son conscientes de que su negocio tiene los días contados (conforme más avanzados son los sistemas operativos, más trabas encuentran sus clientes para utilizar sus herramientas, y esto supone menor número de clientes y por tanto menores beneficios), así que no es raro que busquen maneras alternativas de monetizarlas.

¿La más común? La que te contaba en el título de esta sección: estafar a los estafadores.

A fin de cuentas recuerda que estamos tratando con un tipo de perfil con una ética muy laxa. Ellos se escudan en que no son ellos quienes infectan a las víctimas, sino sus clientes. Exactamente la misma excusa que esgrimen los diseñadores de armas de fuego.

Por ello, como decía, pululan por la red mil y un campañas de fraude, con herramientas que supuestamente son muy sencillas de instalar en la víctima y te permiten espiar absolutamente todo.

Compras la licencia, la descargas, y descubres que no funciona.

Y ahora que ya les has pagado, espera sentado a que te devuelvan el dinero…

No solo eso, sino que en muchos casos se aprovechan del desconocimiento general de sus potenciales víctimas para cobrarles una suscripción anual de varios cientos de euros, u ofrecer una prueba gratuita que te suscribe automáticamente al término de la misma a una suscripción anual.

En fin, exactamente la misma estrategia seguida por esos fleeceware, es decir, esos productos o servicios (normalmente aplicaciones móviles, aunque también pueden ser simplemente herramientas online disponibles en una página web) que tienen unos precios inflados artificialmente, y mediante los cuales al usuario se le engaña para cobrarles una suscripción o un pago único que a priori no estaba contemplado.

Un modelo de negocio ilegal, pero que funciona. Al menos mientras no se consigue el suficiente volumen de denuncias como para que la plataforma de turno (si es que está subido a un market) o el propio proveedor de dominio (si no depende de una plataforma en particular) bloquea el servicio.

Y para entonces, ya habrán replicado el mismo negocio con diferentes cuentas, diferentes webs y diferentes apps, en el ya clásico juego del gato y el ratón.

Ojito con todos estos timos, que están a la orden del día.

Algo que es positivo para el usuario de la calle, y un verdadero quebradero de cabeza para aquellos sedientos de cometer delitos.

En CyberBrainers ayudamos a empresas y usuarios a prevenir, monitorizar y minimizar los daños de un ataque informático o una crisis reputacional. Si estás en esta situación, o si quieres evitar estarlo el día de mañana, escríbenos y te preparamos una serie de acciones para remediarlo.

Monitorización y escucha activa

Ponemos nuestras máquinas a escuchar para identificar potenciales fugas de información, campañas de fraude/extorsión y usurpación de identidad que estén en activo, y/o datos expuestos de ti o de tu organización.

Planes de autoridad y Presencia Digital

Ayudamos a organizaciones y particulares a definir la estrategia e implementar acciones digitales que mitiguen los posibles daños reputacionales que pueda sufrir en el futuro.

Gestión de crisis reputacionales

Cuando el mal ya está hecho, establecemos un calendario de acciones para reducir su duración e impacto, y que la organización y/o persona pueda volver a la normalidad lo antes posible.