Todos hemos estado alguna vez en un lugar público en los que se encuentran puertos de carga (generalmente USB) para poder cargar nuestro teléfono en situaciones en las que no poseemos un enchufe a mano o simplemente queremos cargar un dispositivo de forma sencilla. Desgraciadamente, el acceso público a estos puertos hacen que sean tan útiles como peligrosos desde el punto de vista del usuario. En el presente artículo definiremos qué es el Juice Jacking, cómo funciona y cómo se pueden tomar medidas de prevención para evitar ser víctima de este tipo de ciberataque.

1. Qué es el Juice Jacking

Cuando conectamos nuestro dispositivo móvil por USB a nuestro ordenador, se comparten los datos del mismo, pudiendo ser visualizados utilizando el ordenador, esto se debe a que un puerto USB se puede utilizar tanto para cargar la batería del dispositivo como para transferir datos. Habiendo entendido este concepto podemos imaginar el uso malicioso que se le puede dar a esta funcionalidad si el puerto USB se encuentra ubicado publicamente. El Juice Jacking hace referencia al ciberataque en el que un atacante manipula el puerto USB para que una vez la víctima conecte su dispositivo, se inicie una conexión de datos sin autorización, lo que permite al atacante obtener la información del terminal de la víctima, pudiendo incluso alojar información dentro del mismo.

Esto implica que si conectas un dispositivo a un puerto de carga USB que se encuentra localizado en el metro, por ejemplo, recibirás energía eléctrica como si de una carga normal se tratase, aumentando la batería del dispositivo. Sin embargo, es posible que mientras el dispositivo se encuentre conectado, la información del mismo esté siendo transferida sin autorización a un tercero o incluso se esté instalando un malware en el dispositivo que le permitá realizar diferentes acciones (cifrado del dispositivo utilizando ransomware, espiando sus comunicaciones mediante spyware, etc.) sin que la víctima sea consciente, pudiendo vulnerar la seguridad de su dispositivo en cuestión de segundos.

2. Cómo funciona el Juice Jacking

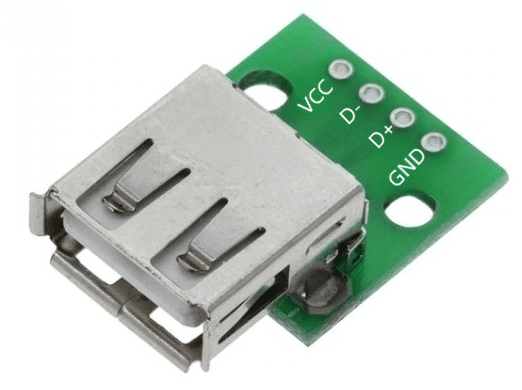

Una vez se comprende qué es el Juice Jacking, es importante analizar cómo se puede materializar, es decir, qué técnicas utilizan los ciberdelincuentes para llevar a cabo este tipo de ataques. En primer lugar, es importante entender el funcionamiento de un puerto USB convencional. Los puertos USB poseen 4 pines diferentes (algunos tienen 5 pines que se conocen como puertos USB OTG (On-The-Go) pero trataremos los puertos USB más convencionales que poseen unicamente 4) los cuales son los siguientes:

- VCC: Este es el pin de suministro de energía positivo del puerto USB. Este pin proporciona energía eléctrica al dispositivo conectado, es decir, permite cargar el terminal, por lo que su uso es fundamental para poder llevar a cabo los ataques de Juice Jacking.

- D- y D+: Estos son los pines de datos negativo y positivo del puerto USB, respectivamente. Estos pines son los encargados de llevar a cabo la transferencia de datos a partir del puerto USB. Por ello, son de especial de interés desde el punto de vista del ciberdelincuente al poder manipularlos para establecer conexiones de datos sin necesidad de que exista autorización por parte de la víctima.

- GND: Este es el pin de tierra del puerto USB. Este pin se utiliza para establecer un potencial de tierra común entre los dispositivos conectados, es decir, no tiene funcionalidades relativas a la carga del dispositivo o a la transferencia de los datos, solo es útil desde el punto de vista electrónico.

Para visualizar los pines, se pueden apreciar en la imagen adjunta.

Como se puede apreciar, este sería el ejemplo de la entrada USB hembra que se encuentra de forma habitual en sitios públicos para permitir la carga de dispositivos. Los ciberdelincuentes pueden modificar el puerto USB público, llegándolo a desmontar para introducir un microcontrolador que permita automatizar diferentes funciones a la hora de materializar el ataque. Por ejemplo, el microcontrolador (que no es visible por la víctima ya que se encuentra en el interior del puerto USB) puede interceptar el flujo de datos de los pines D- y D+ y enviarle toda la información al atacante, o bien instalando un malware en el dispositivo, esto se puede lograr agregando un adaptador de red al puerto USB para permitir que el cargador USB malicioso se comunique con un servidor remoto controlado por el atacante. También es posible que los ciberdelincuentes coloquen sus propios puertos USB maliciosos en zonas donde se encuentran puertos USB benignos, cambiándolos sin que puedan ser detectados por las víctimas. Es importante saber lo peligroso que puede ser un USB si no se llevan a cabo medidas de prevención, por ejemplo, en el siguiente artículo se repasan estudios sobre ataques con USB.

Los datos que se pueden vulnerar en este tipo de ataque pueden ser aquellos que se encuentren en el dispositivo conectado al puerto de carga, desde contraseñas, tarjetas de crédito o información personal, por ello, es importante seguir una serie de medidas de prevención para evitar ser víctimas de este tipo de ataques.

3. Medidas de prevención

Como hemos visto, el Juice Jacking puedes poner en riesgo la confidencialidad de nuestros datos incluso en situaciones que consideramos seguras, como cargar nuestros dispositivos. A pesar de ello, es otra actividad de riesgo si no se toman las medidas necesarias. Desde Cyberbrainers consideramos que para evitar ser víctima del Juice Jacking, es importante considerar las siguientes recomendaciones:

- Utilizar cargadores portátiles de confianza (especialmente uno que sea solamente nuestro) es una forma de evitar hacer uso de cargados USB públicos, eliminando así la probabilidad de ser infectados mientras cargamos nuestro dispositivo,

- Si no se posee de cargadores portátiles, se puede recurrir a emplear adaptadores de corriente de pared, es decir, tener a mano tanto el cable como el cargador y conectarlo directamente a un enchufe que sea de uso público. Haciendo esto evitamos usar puertos USB de dudosa seguridad, además de unicamente poder recibir la carga eléctrica, sin acceso a los pines de datos en ningún caso.

- Desactivar la transferencia de datos es otra opción posible al ser una opción modificable en la gran mayoría de dispositivos. Esta opción permite que no se puedan enviar o recibir datos a partir de un puerto USB, evitando así que puedan realizar Juice Jacking.

- Utilizar dispositivos de seguridad adicionales. En el caso de que no podamos llevar a cabo ninguna de las opciones planteadas previamente, se pueden llevar encima dispositivos de seguridad que nos permiten proteger al dispositivo, El conocido como USB Condom es un dispositivo que se coloca entre la entrada del puerto USB y el cable USB (como si fuese una barrera entre ambas partes) y se encarga de bloquear la transferencia de datos. Al emplear este dispositivo evitamos que cualquier flujo de datos puede ser interceptado o enviado a nuestro dispositivo, por lo que es una opción muy útil teniendo en cuenta que tiene un coste de 10€ aproximadamente. En caso de querer obtener más información sobre el dispositivo, puede obtenerla en el siguiente artículo.

En CyberBrainers ayudamos a empresas y usuarios a prevenir, monitorizar y minimizar los daños de un ataque informático o una crisis reputacional. Si estás en esta situación, o si quieres evitar estarlo el día de mañana, escríbenos y te preparamos una serie de acciones para remediarlo.

Monitorización y escucha activa

Ponemos nuestras máquinas a escuchar para identificar potenciales fugas de información, campañas de fraude/extorsión y usurpación de identidad que estén en activo, y/o datos expuestos de ti o de tu organización.

Planes de autoridad y Presencia Digital

Ayudamos a organizaciones y particulares a definir la estrategia e implementar acciones digitales que mitiguen los posibles daños reputacionales que pueda sufrir en el futuro.

Gestión de crisis reputacionales

Cuando el mal ya está hecho, establecemos un calendario de acciones para reducir su duración e impacto, y que la organización y/o persona pueda volver a la normalidad lo antes posible.