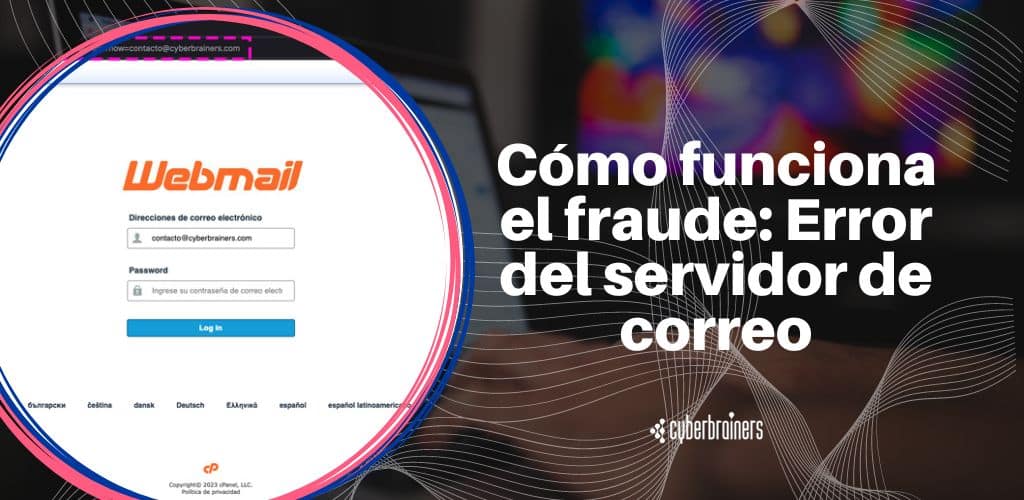

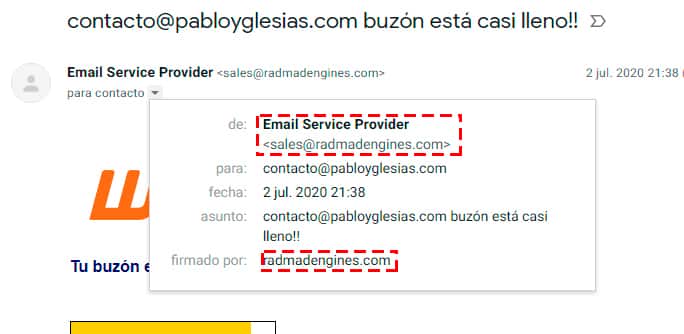

3 elementos que delatan a las campañas de phishing o fraude por email

Este ejercicio es, de hecho, uno que le pongo a mis alumnos de los talleres de ciberseguridad. Les enseño tres emails distintos, con los que pueden toquetear todo lo que quieran, y únicamente me tienen que decir si están ante un email legítimo, o ante un fraude....

Los tres riesgos de seguridad en entornos regidos por IAs

Yolanda Duró, de Red Seguridad, me invitó hace ya unas semanas a participar en su estudio anual del Ecosistema de Ciberseguridad Español con unas declaraciones sobre qué tendencias veía en el sector de cara a los próximos años. La pregunta concreta era la siguiente:...

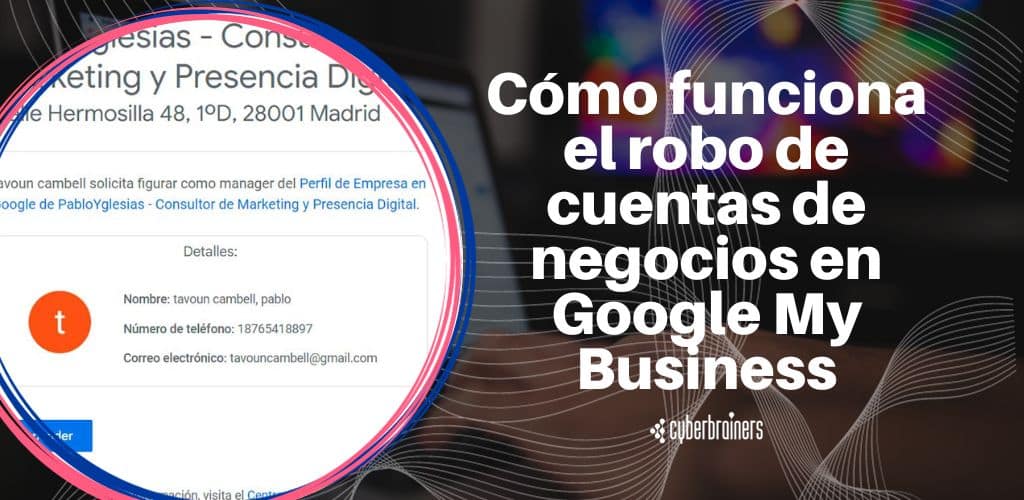

Cómo funciona el robo de cuentas de negocio en Google My Business

Los cibercriminales están a la caza de nuevas presas, y uno de los ataques que más estamos viendo últimamente viene dado por el robo de cuentas de negocio en servicios como Google Maps. Un problema que puede llegar a ser realmente grave para la compañía, sobre todo si...